보완하여 업로드하였음.

기초분석

Virustotal에 악성 샘플을 업로드하였을 때

- 69개의 백신 중 45개의 백신에서 악성코드라고 진단하였다.

- Win32를 통해 Window 환경에서 실행되는 파일형태임을 추정하였다.

- 악성코드 진단명은 Trojan,adware,Downloader 등이 있다.

- 트로이 목마 성격과 광고 목적의 애드웨어, 인터넷 등을 통해 다운로드도 할 수도 있을 것이라고 추정하였다.

-MD5, SHA-1, SHA-256 등 여러 해시 암호화 알고리즘 종류의 Hash 값과 파일타입, 사이즈를 확인할 수 있다.

-Window 환경의 실행파일(exe)을 확인할 수 있다.

-해당 파일은 PEiD packer 부분에 microsoft visual c++로 되어 있는 것으로 보아 패킹이 되어 있지 않다는 것을 추정할 수 있다.

-2015년 8월 4일에 생성된 것을 확인할 수 있다.

정적 분석

Exeinfo PE (패킹여부 확인)

- 해당 파일은 C++로 작성되었으며 패킹이 되어 있지 않음을 확인할 수 있었다.

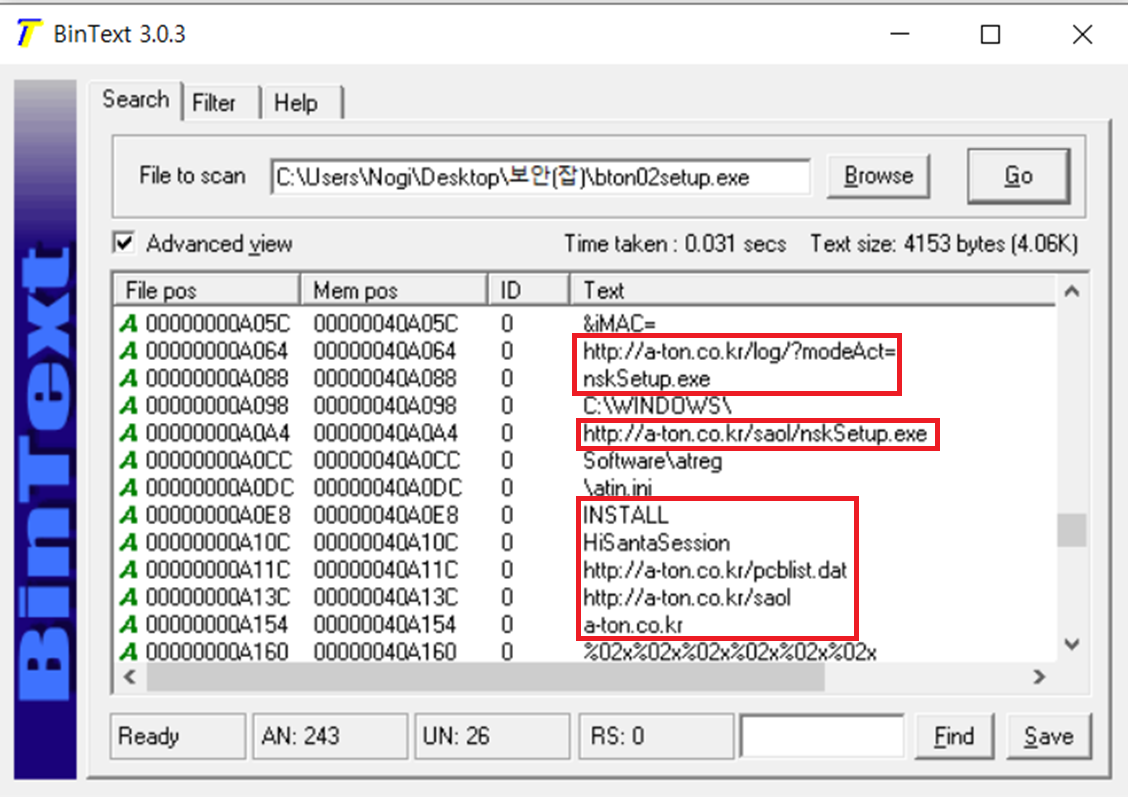

Bintext (파일 내 문자열 확인)

- a-ton.co.kr 로 시작하는 도메인 주소를 통해 어떤 행위를 할 수 있고 nskSetup.exe 실행파일이 설치되거나 실행하여 악성행위를 할 것이라고 추정하였다.

PEview (PE 구조 확인)

-DOS에서 .exe 실행파일에서 사용되는 파일형식인 MZ 시그니처를 가지고 있음을 확인했다.

-“This program cannot be run in DOS mode”라는 것을 보아 이 프로그램은 DOS 에서 실행할 수 없고 Window 환경에서 실행해야함을 알 수 있었다.

- 실제 운영체제에서 실행되는 파일의 정보가 있는 IMAGE NT HEADERS의 IMAGE FILE HEADER 부분에서 Time date stamp를 통해 2015년 8월 14일 생성된 것을 확인하였다.

-프로그램 실행코드를 나타내는 .tex 섹션의 데이터에 접근하기 위한 정보를 나타내고 있는 IMAGE SECTION HEADER.text 부분에서 메모리 섹션크기인 Virtual Size 와 파일에서의 섹션크기인 Size of Raw Data가 크지 않은 것으로 보아 패킹이 되어있지 않음을 확인할 수 있었다.

-Windows의 프로그램이 어떤 Library에서 어떤 함수를 사용하고 있는지를 기술한 테이블인 IMPORT Address Table에서 레지스트리키를 만드는 함수와 파일,프로세스를 생성하는 함수 등을 확인할 수 있었다.

-프로그램이 사용하는 dll 정보를 확인할 수 있었는데 네트워크에 연결하거나 네트워크 관련 작업을 수행하는 WSOCK32, 레지스트리,서비스에 접근할 수 있는 ADVAPI32 등을 확인하였다.

동적 분석

Process Explorer (실행중인 프로세스 관찰)

- dllhost.exe와 bton02setup.exe 프로세스가 실행된후 1초 후 사라지는 것을 확인할 수 있었다.

Process Monitor (프로세스 동작 실시간 확인)

-nskSetup.exe를 통해 어떤 행위를 시도하는 것으로 보였으나 존재하지 않는 개체를 열려고 했다는 것을 알리는 name not found와 no such file이 결과로 나오는 것을 확인하였다.

Autoruns (윈도우 시작프로그램 확인)

-악성코드 실행 전후로 레지스트리에는 변화를 확인할 수 없었다.

Smsniff (네트워크 패킷 간 통신정보 확인)

-악성코드 실행 전후로 네트워크 패킷에 변화를 확인할 수 없었다.

Wireshark (네트워크 패킷 캡쳐 및 분석)

-dns 서버에 a-ton.co.kr를 쿼리했을 때 a-ton.co.kr 도메인 이름이 존재하지 않음을 나타내는 것을 확인했다.

결론

기초분석 했을 때 해당 악성코드는 대다수의 백신에서 악성코드로 진단하고 있다.

윈도우 환경에서 실행되며 Trojan,adware,Downloader 진단명을 갖고 있었다.

정적분석 시 패킹이 되어있지 않았고 exe 실행파일이며 2015년 8월 14일 만들어졌고 네트워크 행위를 할 수 있다는 것을 확인하였으며 a-ton.co.kr 도메인 주소와 연관이 있으며 nskSetup.exe 파일을 설치하거나 실행할 것임을 추정할 수 있었다.

동적분석 시 nsksetup.exe를 포함한 경로로 어떤 행위를 하려는 것으로 보였으나 존재하지 않는 개체를 열려고 했다는 결과가 발생하는 것을 확인하였으며 dns가 a-ton.co.kr이라는 도메인 이름을 찾지 못하여 네트워크 행위가 발견되지 않는 것으로 보였다.

결론적으로 해당 악성코드는 a-ton.co.kr 이라는 도메인 주소가 활성화가 되지 않아 제대로 활동하지 않는 것을 보이고 활성화 시 악성파일을 사용자의 컴퓨터에 설치하거나 실행하여 피해를 줄 수도 있을 것으로 예측할 수 있었다.

'Security > 보안관제' 카테고리의 다른 글

| Snort와 Snort Rule Signature (0) | 2023.03.02 |

|---|---|

| 악성코드샘플 분석 (2) (2) | 2023.02.15 |

| 가상환경 구성 (Vmware 15) (2) | 2023.01.23 |

| 계층별 프로토콜 (2) | 2023.01.08 |

| 악성코드 정적, 동적 분석 (0) | 2023.01.07 |